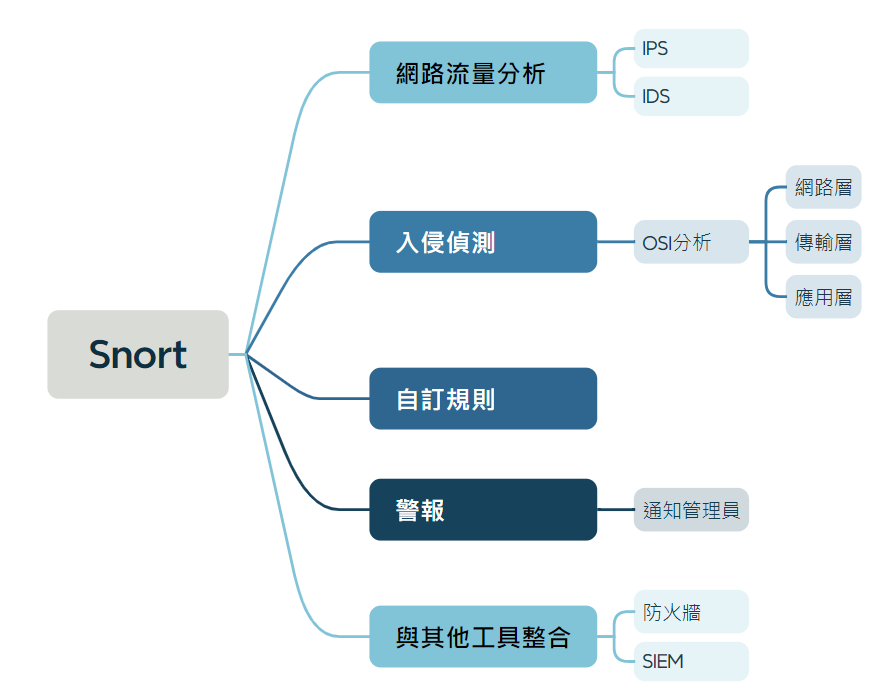

Snort 由 Martin Roesch 於 1998 年創建,是一款開源的網路入侵偵測系統(IDS)和入侵防禦系統(IPS)

它主要用於偵測網路流量中的異常封包,並判斷是否存在潛在的入侵行為

Snort 提供了編輯規則功能,管理者可以根據需求自定義規則來分析網路流量,檢查封包是否存在威脅

Snort 針對 OSI 模型的第三層 - 網路層、第四層 - 傳輸層和第七層 - 應用層

Snort 主要具備以下幾種模式:

1. 入侵偵測:

Snort 在此模式下監控網路流量,並比對預設或自定義規則來檢測入侵行為,若發現威脅則發送警報

2. 封包記錄:

Snort 能夠記錄所有進入和進出的封包,後續的分析或事件調查非常有用

3. 封包嗅探:

Snort 可以像抓物品一樣,直接查看網路中封包,例如: Wireshark 工具等

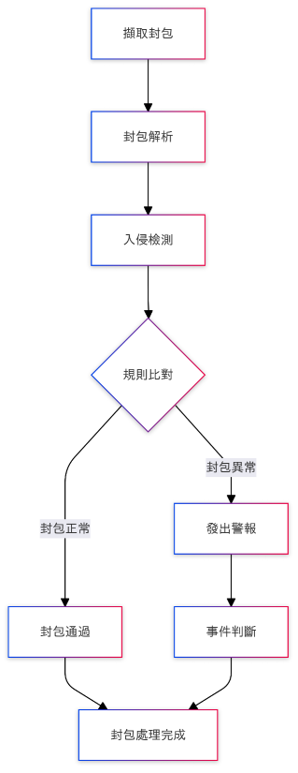

Snort 操作流程可分為幾個步驟:

1. 擷取封包:

Snort 監聽網路,擷取所有進入和流出的封包

2. 封包流量解析:

解析封包的過程中,Snort 將網路封包分解成不同的層次(例如:TCP、UDP 等)進行進一步的分析

3. 入侵檢測:

設定規則進行檢測,以識別是否有異常或攻擊行為,規則包括已知攻擊以及流量異常的自定義規則

4. 規則比對:

規則進行比對,如果封包配對了某個規則,判定封包異常 Snort 會發警報

5. 事件判斷:

封包異常:

系統檢測到異常情況,Snort 將發出警報,通知系統管理

封包正常:

未檢測到異常,封包通過

6. 結束:

封包處理完成後,Snort 將繼續處理下一個封包

以下是 Snort 在實際應用中的案例:

1. DDoS 攻擊的偵測與防禦:

某大型企業部署 Snort 來監控其網路流量,在某天偵測到外部的大量異常流量,這些流量嘗試癱瘓其伺服器

Snort 即時觸發警報,管理員快速採取防禦措施,阻止了這次 DDoS 攻擊

2. 偵查與惡意相關的可疑流量:

在一個平台上,Snort 偵測到一個可疑的網路封包,經過規則比對後發現該封包的行為與已知的惡意封包符合

Snort 及時發出警報,幫助系統管理者阻止了進一步的惡意攻擊

Snort 能夠協助管理者及時識別潛在威脅,並根據警報讓管理者採取適當的應對措施

組織可根據需求,設定不同的偵測規則,以針對特定威脅進行有效防範

未來隨著網路威脅的不斷演變,Snort 的應用場景和技術也將不斷擴展